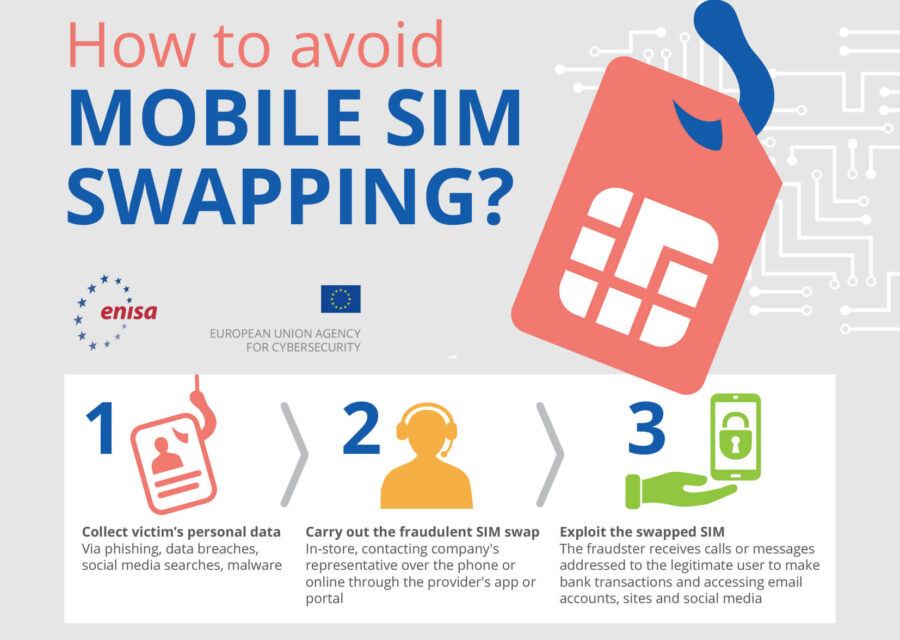

In questo articolo troverai una serie di linea guida per scoprire e affrontare gli attacchi di SIM swap, la pratica di clonazione di una sim.

Se, infatti, lo scambio di SIM è una procedura legittima, eseguita da un cliente per cambiare la propria carta SIM quando questa viene smarrita o danneggiata, negli ultimi anni questa procedura è sempre più oggetto di operazioni fraudolente.

Scopriamo allora cosa succede se ti clonano la sim e cosa fare per difenderti.